Contraseñas Seguras

Desarrollo de Material Multimedia

Introducción

En nuestra actualidad, donde gran parte de nuestras

actividades se desarrollan en línea, la seguridad informática se ha convertido

en una necesidad fundamental para todos los usuarios de internet,

independientemente de su nivel de conocimiento técnico. La información

personal, como datos bancarios, contraseñas de correo electrónico y acceso a

redes sociales, se ha vuelto cada vez más vulnerable a los ataques

cibernéticos, lo que hace que la protección de esta sea una prioridad absoluta.

Las contraseñas son la primera línea de defensa

para proteger nuestras cuentas y datos personales. Sin embargo, muchas personas

aún subestiman su importancia o las utilizan de manera inadecuada, lo que las

convierte en un punto débil que puede ser explotado por ciberdelincuentes.

La alarmante creciente en las estadísticas sobre violaciones

de datos donde según un estudio reciente de la Agencia Nacional de Seguridad de

la Información (NSA) de Estados Unidos, el 80% de las violaciones de datos se

deben al uso de contraseñas débiles o reutilizadas ([NSA, 2023]). Esto

significa que la mayoría de estos ataques podrían haberse evitado si los

usuarios hubieran implementado prácticas básicas de seguridad en la creación y

gestión de sus contraseñas.

El Instituto Nacional de Estándares y Tecnología

(NIST) de Estados Unidos también ha alertado sobre el creciente número de

ataques cibernéticos relacionados con contraseñas débiles. En su publicación "Directrices

para la gestión de identidades digitales", el NIST enfatiza la importancia

de crear y utilizar contraseñas seguras como una medida fundamental para

proteger la información personal y la privacidad en el entorno digital ([NIST,

2023]).

Un Enfoque para No Informáticos: Comprensión y

Protección Accesibles, este material tiene como objetivo abordar el tema de las

contraseñas seguras desde una perspectiva accesible para usuarios no expertos

en informática. Se busca proporcionar una comprensión clara de la importancia

de las contraseñas, las características de una contraseña robusta y las

prácticas de riesgo que se deben evitar, todo ello utilizando un lenguaje

sencillo y ejemplos cotidianos.

Al comprender estos conceptos básicos, los usuarios

no informáticos pueden tomar decisiones informadas sobre la creación y gestión

de sus contraseñas, reduciendo significativamente su vulnerabilidad a ataques

cibernéticos y protegiendo su información personal en el mundo digital.

Justificación

La seguridad informática se

ha vuelto fundamental para todos los usuarios de internet.

Las contraseñas son nuestra

primera línea de defensa para proteger cuentas y datos personales. Sin embargo,

se subestiman su importancia o se utilizan incorrectamente, convirtiéndolas en

un punto vulnerable para los ciberdelincuentes. En esta curso se busca abordar

el tema de las contraseñas seguras desde una perspectiva accesible para

usuarios no expertos en informática, proporcionando una comprensión clara de su

importancia y las mejores prácticas para crearlas y gestionarlas.

El alarmante incremento en las estadísticas sobre

violaciones de datos donde según un estudio reciente de la Agencia Nacional de

Seguridad de la Información (NSA) de Estados Unidos, el 80% de las violaciones

de datos se deben al uso de contraseñas débiles o reutilizadas ([NSA, 2023]).

Esto significa que la mayoría de estos ataques podrían haberse evitado si los

usuarios hubieran implementado prácticas básicas de seguridad en la creación y

gestión de sus contraseñas.

Favor de dar doble clic sobre la imagen

Contenido de la presentación en PowerPoint

Planeación Didáctica

Duración: 3 sesiones de 60 minutos

Objetivos:

Al finalizar el curso, los estudiantes podrán:

Definir qué es una contraseña segura y comprender

su importancia en la seguridad informática.

Identificar las características de una contraseña

robusta y diferenciarla de contraseñas débiles.

Crear contraseñas seguras y únicas para diferentes

cuentas en línea.

Reconocer las prácticas de riesgo en el uso de

contraseñas y comprender sus consecuencias.

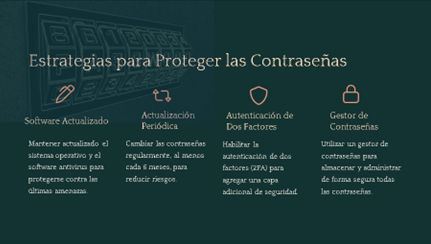

Aplicar estrategias efectivas para proteger sus

contraseñas y datos personales en el entorno digital.

Materiales:

Computadora con proyector

Presentación multimedia sobre contraseñas seguras

Videos cortos sobre ataques cibernéticos

relacionados con contraseñas débiles

Infografías con consejos para crear contraseñas

seguras

Hojas de trabajo para actividades grupales

Lápices o bolígrafos

Actividades de Aprendizaje

Inicio (10 minutos)

Motivación: Iniciar la clase con una pregunta que

genere interés en los estudiantes, como "¿Alguna vez han sido víctimas de

un ataque cibernético debido al robo de su contraseña?".

Presentación del tema: Introducir el tema de las

contraseñas seguras y explicar su relevancia en la seguridad informática

actual.

Desarrollo (40 minutos)

Actividad 1: ¿Qué tan segura es tu contraseña? (10 minutos)

Utilizar una herramienta online para verificar la

fortaleza de las contraseñas actuales de los estudiantes.

Discutir los resultados obtenidos y reflexionar

sobre la importancia de utilizar contraseñas seguras.

Creando

Actividad 2: Anatomía de una contraseña segura (15 minutos)

Presentar una infografía con las características de

una contraseña robusta.

Explicar cada característica en detalle y

proporcionar ejemplos.

Enfatizar la importancia de combinar letras

mayúsculas y minúsculas, números, símbolos y evitar información personal.

Actividad 3: Creando contraseñas invencibles (15 minutos)

Dividir la clase en pequeños grupos.

Entregar a cada grupo una hoja de trabajo con

diferentes escenarios en los que se deben crear contraseñas seguras.

Fomentar la discusión y el trabajo colaborativo

entre los estudiantes.

Poner en común las contraseñas creadas y analizar

su nivel de seguridad.

Cierre (10 minutos)

Resumen de la clase: Repasar los puntos clave de la

clase sobre contraseñas seguras.

Reflexión: Pedir a los estudiantes que reflexionen

sobre la importancia de proteger sus contraseñas y datos personales en su vida

cotidiana.

Tarea: Asignar a los estudiantes la tarea de

actualizar todas sus contraseñas siguiendo las recomendaciones de la clase y

compartirlas con un familiar de confianza.

Lineamientos de Evaluación

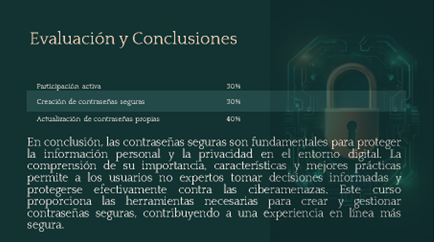

Participación en las actividades grupales (30%)

Creación de contraseñas seguras para diferentes

escenarios (30%)

Tarea de actualización de contraseñas (40%)

Total

(100)

Evaluación por parte de los participantes

Para la evaluación utilicé la plataforma de google

forms (formularios) con las siguientes preguntas:

Participante (nombre opcional)

¿Cuál es tu Carrera?

El material multimedia fue (opción múltiple)

Manejo en la temática por parte del docente (opción

múltiple)

Claridad en el tema por parte del profesor (opción

múltiple)

Habilidades tecnológicas del profesor (opción

múltiple)

Contenido del curso (opción múltiple)

¿Qué aspectos de este curso te resultaron más

útiles?

Se pueden consultar los resultados enla siguiente

liga.

Evidencia del trabajo en el aula:

Conclusión:

En conclusión, las contraseñas seguras son una

medida fundamental para proteger la información personal y la privacidad en el

entorno digital. La comprensión de su importancia, las características de una

contraseña robusta y las prácticas de riesgo que se deben evitar son aspectos

esenciales para que los usuarios no expertos puedan tomar decisiones informadas

y protegerse de manera efectiva contra las ciber amenazas.

Al termino del curso los participantes se mostraron

muy interesados en el resto de los módulos de este curso, su participación fue

muy activa con preguntas y compartiendo casos particulares de experiencias que

vivieron por la falta o deficiencia en sus contraseñas. Al igual que muchas

personas, con este curso se dieron cuenta de como utilizaban o diseñaban mal

sus contraseñas, que regularmente ocupan para todas sus aplicaciones o redes

sociales.

Ramírez Leguizamón, M. A. (2016). Análisis de

seguridad y uso de gestores de contraseñas (Doctoral dissertation, Universidad

de Buenos Aires. Facultad de Ciencias Económicas.). http://bibliotecadigital.econ.uba.ar/download/tpos/1502-0966_RamirezLeguizamonMA.pdf

Superior,

E. N., Curricular, E., & Greto, G. PROGRAMA DIGITAL. https://ens46-sfe.infd.edu.ar/aula/archivos/repositorio/750/961/Programa_Informatica_Aplicada__3_PCA_2017.pdf

Vidal

Domínguez, M. (2021). Desarrollo de una app multiplataforma para la generación

y almacenamiento de contraseñas seguras (Doctoral dissertation, Universitat

Politècnica de València). https://riunet.upv.es/handle/10251/174427